Configurar los mensajes graciosos de sudo cuando introduces mal la contraseña

En GNU/Linux puedes hacer que sudo «te insulte» cuando introduces mal la contraseña

Uno de esos pequeños huevos de pascua dentro de los sistemas GNU/Linux es este, el habilitar que sudo «nos insulte» cuando introducimos erróneamente la contraseña.

No son realmente insultos, si no más bien frases más o menos graciosas (en inglés) que sustituyen el serio y formal mensaje de Lo siento, pruebe otra vez.

Veamos cómo habilitar esos «insultos», configurar un mensaje propio y alguna cosas más.

Una pequeña introducción

La configuración de sudo se encuentra en el archivo /etc/sudoers, que es un archivo de texto plano. La manera ideal para editarlo es mediante el comando sudo visudo.

Con visudo editaremos el archivo con el editor Vim. Utilizaremos Visudo porque edita el archivo sudoers de forma segura. Bloquea el archivo sudoers contra múltiples ediciones simultáneas (por si estuviéramos trabajando en sistemas con muchos usuarios), realiza comprobaciones de validez básicas, y comprueba si hay errores de sintaxis antes de instalar el archivo editado.

Si el archivo sudoers está siendo editando, recibirás un mensaje para volver a intentarlo más tarde. Si el archivo sudoers no existe, se creará a menos que el editor salga sin escribir en el archivo. Ya sabes que en Vim debes utilizar :wq para guardar y cerrar el editor.

Algo a tener en cuenta es que cuando se trata del archivo sudoers, este se lee de arriba a abajo y prevalece la última configuración encontrada. Lo que eso significa, es que debes comenzar con configuraciones genéricas y colocar las excepciones al final. De lo contrario, la configuración genérica anulará las excepciones.

Habilitar los insultos en sudo

Bueno, vamos al lío. Como he dicho no son propiamente insultos, si no frases ingeniosas o graciosas al estilo friki que aparecen cuando introducimos mal la contraseña. Para ello editando el archivo con visudo quizás encontremos la siguiente línea en nuestro archivo:

Defaults !insults

Si no existe, la escribimos. La admiración delante del argumento insults indica que está deshabilitada y la opción Defaults indica que ese acción se realiza para todos los usuarios. Podemos habilitar ciertas acciones o configuraciones para ciertos usuarios.

Si queremos habilitar los insultos, simplemente eliminaremos el símbolo de admiración y guardamos y cerramos el archivo (ya sabes :wq)

Ahora probaremos a meter mal una contraseña al utilizar sudo y nos saldrá un mensaje como estos:

[sudo] contraseña para root:

I'm very sorry, but I'm not allowed to argue unless you've paid.

[sudo] contraseña para root:

Pauses for audience applause, not a sausage

Mensaje personalizado en el error de contraseña de sudo

En vez de habilitar esos «insultos» o dejar el mensaje predeterminado, en el archivo sudoers podremos configurar un mensaje de error propio y personalizado para que se muestre cuando se introduzca mal la contraseña.

Para ello, volvemos a deshabilitar los insultos añadiendo el símbolo de admiración delante como esta de origen y añadimos la siguiente línea:

Defaults badpass_message="¡La cagaste, Burt Lancaster!"

O el mensaje que prefieras. Guardamos y cerramos el archivo. Ahora al introducir una contraseña incorrecta nos mostrará nuestro mensaje presonalizado.

Vale, no es un artículo que pueda ser muy útil, pero hemos aprendido alguna cosa sobre sudo y su configuración. Por supuesto hay mucho más y cosas más interesantes, después de este primer paso igual te animas a leer y aprender algo más al respecto.

Enlaces de interés

- https://www.sudo.ws/posts/2019/11/which-sudo-users-to-insult-sudo-configuration-basics/

- https://www.techtarget.com/searchsecurity/tutorial/Use-sudo-insults-to-add-spice-to-incorrect-password-attempts

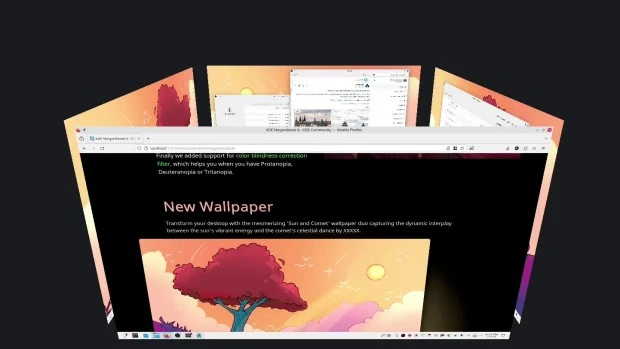

Cuarta actualización de Plasma 6

Me alegra compartir con todos vosotros la cuarta actualización de Plasma 6, iniciando así una serie de revisión de software que le dotará de más estabilidad, mejores traducción y resolución de errores. Estas actualizaciones son 100% recomendables y casi obligatorias para cualquier usuario ya que lo único que hacen es mejorar la versión sin comprometer sus funcionalidades.

Cuarta actualización de Plasma 6

No existe Software creado por la humanidad que no contenga errores. Es un hecho incontestable y cuya única solución son las actualizaciones. Es por ello que en el ciclo de desarrollo del software creado por la Comunidad KDE se incluye siempre las fechas de las mismas siguiendo una especie de serie de Fibonacci.

La Comunidad KDE ha publicado se se ha lanzado la primera actualización de Plasma 6, una versión que ha supuesto una salto muy importante en cuanto a tecnología y que, francamente, ha salido bastante bien ya, por ejemplo, KDE Neon se actualizó pasadas unas horas del lanzamiento, con problemas menores y completamente funcional (de hecho, estoy trabajando desde el jueves 29 con él en todos mis equipos).

Creo es un buen momento para reflexionar: yo tardé casi un año en dar el salto a KDE 4 a Plasma 5, ya que es cuando pensé acertadamente que ya se ofrecía algo bastante estable para el trabajo diario. Para dar el salto de KDE 3 a KDE 4 fueron varios años, así que estamos ante un hito que marca un pico de calidad en el mundo del Software Libre.

Para dar el salto de Plasma 5 a Plasma 6 han bastado 5 horas. ¡Y lo mejor está por llegar! Y es que en realidad, los desarrolladores de KDE simplemente se han centrado en portar Plasma 5 a Plasma 6 y todas las novedades de la nueva tecnología está todavía en desarrollo y se irá implementando poco a poco.

Así que me congratula en presentar que ayer martes 16 de abril de 2024, casi dos meses después de liberar el código la Comunidad KDE presenta la cuarta actualización de errores entre los que destacan:

- Foldermodel: Ahora permite exportar urls al Escritorio arrastrando y copiando.

- Monitor del sistema: Corregido el diálogo de configuración de columnas que era demasiado pequeño en la página de resumen.

- Applets/batería: Solucionado el bug existente al comprobar el estado de carga de la batería.

Más información: KDE

Las novedades básicas del Plasma 6

Han sido días tan frenéticos que no he podido hacer todavía la entrada detallando las novedades de Plasma 6 o de KDE Gears, pero he aquí una pincelada de las mismas .

- Nuevo efecto de vista general: se han combinado los efectos de Vista general y Cuadrícula de escritorios en uno, con grandes mejoras en los gestos del panel táctil.

- Color mejorado: Plasma en Wayland ya tiene compatibilidad parcial con alto rango dinámico (HDR).

- Nuevo fondo de escritorio: Árbol escarlata, creado por axo1otl.

- Panel flotante: en Plasma 6, el panel flota de forma predeterminada. Se puede cambiar, por supuesto.

- ¡Nuevos valores predeterminados!

- Brisa refrescada: se ha rediseñado el tema Brisa para que presente un aspecto más moderno, con menos marcos y con un espaciado más consistente.

- Preferencias reorganizadas: se ha mejorado la aplicación de Preferencias para que resulte más amigable y tenga menos páginas anidadas.

- ¡El cubo ha vuelto!

- Mejoras en la búsqueda de Plasma: ahora personalizar el orden de los resultados de la búsqueda y es mucho más rápida.

- Mejoras en Plasma Mobile.

- Cambios en todas las aplicaciones de KDE Gear: Kontact, Kleopatras. Itineray, KDE Edu, KDEnlive, Dolphin, Spectacle, etc.

Y esto es una brevísima pincelada… Creo que ahora tengo temas de para el blog de sobra hasta 2025.

La entrada Cuarta actualización de Plasma 6 se publicó primero en KDE Blog.

Dónde ubicar un archivo .desktop para que sea visible en el menú aplicaciones de KDE

Veamos en qué ubicación de nuestro sistema GNU/Linux con Plasma de KDE debemos colocar un archivo .desktop de una aplicación para que después esté disponible desde el menú de aplicaciones de KDE o kickoff

Un fichero .desktop sirve para que el entorno de escritorio (Plasma, GNOME, XFCE) de nuestro sistema GNU/Linux sepa cómo abrir un programa de nuestro sistema. qué ejecutar, qué icono asignarle, etc.

Vamos a ver un ejemplo práctico con el navegador Tor. Este es un artículo/recordatorio para mi mismo, ya que siempre que lo descargo por primera vez después nunca me acuerdo de en qué ubicación ubicar el archivo .desktop para que aparezca en el menú de aplicaciones de Plasma.

Así que en mi ejemplo, lo primero es descargar el navegador Tor (te recominedo tenerlo siempre a mano). Terminada la descarga, toca descomprimirlo.

Y obtenemos junto con el propio navegador un archivo llamado «start-tor-browser.desktop» que será el que utilicemos para abrir el navegador Tor cuando lo deseemos.

Pero quiero que el navegador aparezca en mi menú de aplicaciones de Plasma, al igual que aparecen otros programas como el navegador Firefox, Thunderbird u otros. Para desde ese menú abrirlo y no tener que abrir el navegador de archivos y seleccionar dicho archivo.

Así que en Plasma lo que vamos a hacer es mover o copiar ese archivo .desktop en la ubicación ~/.local/share/applications

Con esto ya nos aparecerá en la sección de Internet de nuestro menú de aplicaciones y podremos abrirlo fácilmente con un simple clic.

Pongo este ejemplo, porque es algo que hago cada mucho tiempo y siempre tengo que buscar como hacerlo. Ahora solo me tengo que acordar que una vez lo apunté en mi blog para mi yo del futuro y para ti que estás leyendo esto.

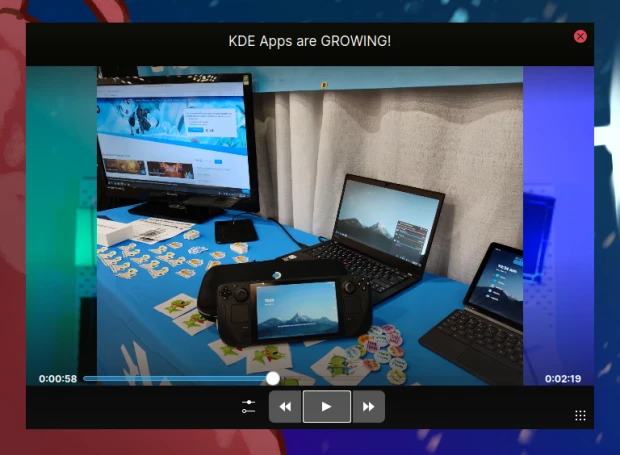

KDE estará mañana 42 Barcelona

Con el título de «KDE – Impulsa a tu carrera profesional a través del software libre» Albert Astals Cid (@tsdgeos), miembro fundador de KDE España realizará una charla con el objetivo de mostrar cómo se aprende sobre software libre con KDE a todo el mundo que quiera asisitir.

KDE estará mañana 42 Barcelona

Con esta será la segunda vez, y esperemos que no se la última, en la que la Comunidad KDE mostrará algunas de las razones por las que participar en un proyecto libre como KDE es una de las mejores opciones para formarte como profesional del Software al tiempo que dedicas tu tiempo a «hacer del mundo un lugar mejor» (cita extraída de la gran serie «Silicon Valley»).

De esta La charla tendrá lugar el 17 de abril a las 18.00 hora peninsular en las instalaciones de 42 Barcelona, situado en el número 11 del Carrer d’Albert Einstein de la Ciudad Condal. Pongo el mapa de OpenStreet Maps para situaros.

Mostra un mapa més gran

Incripción obligatoria para asisitr en Evenbrite

Qué és 42 Barcelona?

42 Barcelona és el campus de programació més innovador i gratuït que t’obre les portes al mercat laboral. Amb una metodologia revolucionària i una durada mitjana de tres anys, està obert les 24 hores del dia, 7 dies a la setmana perquè puguis aprendre al teu ritme.

Per formar part de 42 Barcelona no necessites coneixements previs ni titulació de cap mena, només tenir més de 18 anys, ganes d’aprendre, actitud i perseverança. Només cal superar dues fases: un test d’inscripció online i un període de selecció presencial de 26 dies.

Les inscripcions sempre estan obertes als campus de Barcelona, Urduliz, Màlaga i Madrid. Descobreix aquesta formació única!

¿Qué es 42 Barcelona?

42 Barcelona es el campus de programación más innovador y gratuito que te abre las puertas al mercado laboral. Con una metodología revolucionaria y una duración media de tres años, está abierto las 24 horas del día, 7 días a la semana para que puedas aprender a tu ritmo.

Para formar parte de 42 Barcelona no necesitas conocimientos previos ni titulación de ningún tipo, solo tener más de 18 años, ganas de aprender, actitud y perseverancia. Solo hay que superar dos fases: un test de inscripción online y un periodo de selección presencial de 26 días.

Las inscripciones siempre están abiertas en los campus de Barcelona, Urduliz, Málaga y Madrid. ¡Descubre esta formación única!

Más información: 42 Barcelona

La entrada KDE estará mañana 42 Barcelona se publicó primero en KDE Blog.

When it comes to sudo logging, pretty is not always better

Version 1.9.16 of sudo will introduce a new logging option: json_compact. This does not affect logging to syslog, only logging to files. Previously, sudo created human-readable JSON log files. With this new setting enabled, logs are no longer pretty but can be easily read by logging software.

As I am writing this blog, version 1.9.16 is not yet released, not even a beta. For now, if you want to test this feature, you will have to compile sudo yourself from source. Once 1.9.16 is released, it will be available here on the sudo website as ready to install package for major Linux and UNIX variants. And eventually it will officially become available in various operating systems, FreeBSD and rolling Linux distros first.

Read more at https://www.sudo.ws/posts/2024/04/when-it-comes-to-sudo-logging-pretty-is-not-always-better/

Sudo logo

Working with sudo’s json_compact logs in syslog-ng

Version 1.9.16 of sudo will feature a new option for logging: json_compact. Why is this important? This new format can easily be read and parsed by a log management software, like syslog-ng.

Note that in this blog I am showing you a sudo feature which has not yet been released officially. You have to compile sudo yourself. By all means, if you have any other application writing JSON-formatted log messages, you can apply most of what you read here with slight modifications.

Read the rest at https://www.syslog-ng.com/community/b/blog/posts/working-with-sudo-s-json_5f00_compact-logs-in-syslog-ng

syslog-ng logo

openSUSE Leap Micro 6 Enters Alpha Stage

The openSUSE project is excited to announce that Leap Micro 6 is in its alpha development stage.

Building on the solid foundation of its predecessors, openSUSE’s Leap Micro 6 continues to provide a stable, secure and scalable platform for modern lightweight host operating systems that mirrors features and enhancements of SUSE’s commercial SL Micro release.

With the upcoming release of Leap Micro 6, users of Leap Micro 5.4 will need to plan their migration either to Leap Micro 5.5, directly to Leap Micro 6 or a commercial version, as version 5.4 will reach end-of-life upon the launch of Leap Micro 6. Those currently on Leap Micro 5.5 will have the option to upgrade to version 6 or remain on 5.5 until the subsequent release.

Users familiar with Leap Micro 5.5 will remember its standout features, such as enhanced SELinux capabilities, improved podman-docker and Hyper-V support for AArch64, which have significantly bolstered the security and versatility of the operating system.

Leap Micro 6 Enters Alpha Stage

The openSUSE project is excited to announce that Leap Micro 6 is in its alpha development stage.

Building on the solid foundation of its predecessors, Leap Micro 6 continues to provide a stable, secure and scalable platform for modern lightweight host operating systems that mirrors features and enhancements of SUSE’s commercial SL Micro release.

With the upcoming release of Leap Micro 6, users of Leap Micro 5.4 will need to plan their migration either to Leap Micro 5.5, directly to Leap Micro 6 or a commercial version, as version 5.4 will reach end-of-life upon the launch of Leap Micro 6. Those currently on Leap Micro 5.5 will have the option to upgrade to version 6 or remain on 5.5 until the subsequent release.

Users familiar with Leap Micro 5.5 will remember its standout features, such as enhanced SELinux capabilities, improved podman-docker and Hyper-V support for AArch64, which have significantly bolstered the security and versatility of the operating system.

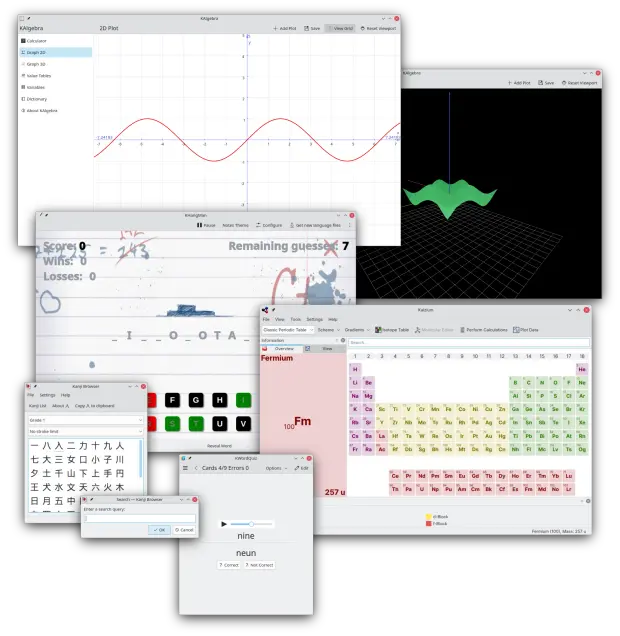

Novedades de Plasmatube en KDE Gear 24.02

Plasma 6 no vino solo. Junto al escritorio también apareció KDE Gear 24.02, KDE Frameworks 6 y Plasma Mobile 6, todo un desembarco de novedades que todavía no han tenido tiempo de aparecer en el blog. Es hora de enmendar este error. Ya hice un resumen básico de las cosas nuevas que nos ofrecían y es el momento de hablar de las novedades de Plasmatube en KDE Gear 24.02, un cliente de YouTube que usa Invidious para ver la inmensa colección de vídeos subidos por la Comunidad sin que la gran G nos vigile.

Novedades de Plasmatube en KDE Gear 24.02

La calidad y cantidad de aplicaciones del ecosistema KDE es asombrosa, creciente y realmente competente. Solo hay que ver la página oficial para ver el catálogo completo de ellas.

En el salto tecnológico del pasado 28 de febrero, KDE Gear 24.02 nos trajo muchas aplicaciones ya migradas a Qt 6 y con un aspecto con menos marcos en su interfaz, con el objetivo de hacerlos más consistentes con Brisa y que tengan un aspecto más moderno.

Plasmatube, una aplicación en alza, ofrece las siguientes novedades. Esta nueva versión permite la sincronización del historial con su cuenta de Invidious y buscar canales y listas de reproducción. También dispone de un nuevo sistema de cola para las listas de reproducción.

Además, PlasmaTube introduce un modo «imagen dentro de imagen» (PiP) que permite ver vídeos en una ventana flotante que permanece sobre las demás para que pueda seguir echando un vistazo a lo que está viendo mientras trabaja en otras tareas.

También hemos añadido compatibilidad limitada con los vídeos de Peertube y Piped.

Otras novedades menores son:

- Posibilidad de abir un vídeo directamente pasándolo como argumento en la línea de órdenes.

- Compatibilidad con MPRIS2.

- Inhabilitación de modo reposo cuando se reproduce un vídeo a pantalla completa.

- Compatibilidad básica con Android.

- Se ha mejorado la experiencia de usuario del reproductor de vídeo.

En próximas entradas seguiremos con detalles específicos de otras aplicaciones. ¡¿No es asombroso para algo realizado por voluntarios?!

Más información: KDE

La entrada Novedades de Plasmatube en KDE Gear 24.02 se publicó primero en KDE Blog.

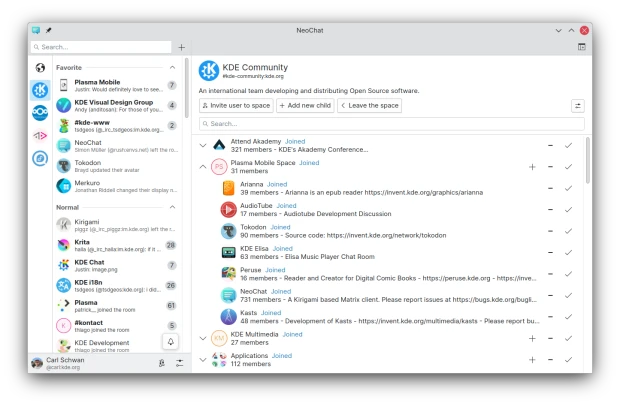

Novedades de Neochat en KDE Gear 24.02

Plasma 6 no vino solo. Junto al escritorio también apareció KDE Gear 24.02, KDE Frameworks 6 y Plasma Mobile 6, todo un desembarco de novedades que todavía no han tenido tiempo de aparecer en el blog. Es hora de enmendar este error. Ya hice un resumen básico de las cosas nuevas que nos ofrecían y es el momento de hablar de las novedades de Neochat en KDE Gear 24.02, una aplicación de chat que le permite aprovechar al máximo la red Matrix.

Novedades de Neochat en KDE Gear 24.02

La calidad y cantidad de aplicaciones del ecosistema KDE es asombrosa, creciente y realmente competente. Solo hay que ver la página oficial para ver el catálogo completo de ellas.

En el salto tecnológico del pasado 28 de febrero, KDE Gear 24.02 nos trajo muchas aplicaciones ya migradas a Qt 6 y con un aspecto con menos marcos en su interfaz, con el objetivo de hacerlos más consistentes con Brisa y que tengan un aspecto más moderno.

En esta nueva versión, al lanzar la aplicación, veremos una página de bienvenida que nos permite escoger la cuenta que prefieras usar, además nos permite iniciar sesión en otras cuentas. Esta pantalla también nos avisará cuando NeoChat no pueda cargar una cuenta.

Ademásm NeoChat nos permite ahora registrar una nueva cuenta de Matrix desde la misma aplicación. También podremos desactivar nuestra cuenta desde dentro de NeoChat.

Una funcionalidad relativamente nueva de Matrix es la de «espacios» que nos permite agrupar canales de chat. Se usa para mejorar el descubrimiento de salas, administrar grandes comunidades o solo para organizar todos los canales en los que estemos. Ahora se puede hacer todo esto sin salir de NeoChat.

Para finalizar destacar que ahora con NeoChat no dejará que nos perdamos ninguna notificación. Se ha añadido una nueva página que incluye todas las notificaciones recientes. Cuando cierres la aplicación de NeoChat en Android, podrá seguir recibiendo notificaciones push. La línea de tiempo principal nos permitirá saber cuándo se están cargando más mensajes y cuándo llega al final.

En próximas entradas seguiremos con detalles específicos de otras aplicaciones. ¡¿No es asombroso para algo realizado por voluntarios?!

Más información: KDE

La entrada Novedades de Neochat en KDE Gear 24.02 se publicó primero en KDE Blog.

Member

Member Victorhck

Victorhck