Installing syslog-ng on Microsoft Linux

Yes, Microsoft has its own Linux distribution, called CBL-Mariner. It is an internal Linux distribution by Microsoft used for cloud infrastructure and edge products and services. And even if it is not installed in the OS by default, CBL-Mariner also includes syslog-ng.

Read the rest of my blog at https://www.syslog-ng.com/community/b/blog/posts/installing-syslog-ng-on-microsoft-linux to learn how to install syslog-ng on it and what features are available.

syslog-ng logo

Iconos futuristas Nebula para tu PC

Vuelve de uno de los clásicos del blog, los temas de iconos. Y es que el numero de ellos es casi infinito y cada vez que encuentro uno que me llama la atención me gusta presentarlo en el blog. Hoy toca hablar de los iconos futuristas Nebula para tu PC con el que tenemos la posibilidad de personalizar de forma muy vanguardista nuestro escritorio.

Iconos futuristas Nebula para tu PC

Me fascina la variedad que tenemos a nuestra disposición tanto de forma, estilo o colores. Tenemos iconos clásicos, minimalistas, lineales, 3D, que simulan otros sistemas operativos, imaginativos, etc.

Hoy os presento Nebula un pack de iconos futuristas, muy a lo minimalista en blanco y negro, con imágenes muy definidas con el que convertimos nuestro PC en uno de una depurada nave espacial. Y para verlo, nada mejor que un vídeo.

Y como siempre digo, si os gusta el pack de iconos podéis pagarlo de muchas formas en la página en continua evolución (mirad su nuevo aspecto) de KDE Store, que estoy seguro que el desarrollador lo agradecer: puntúale positivamente, hazle un comentario en la página o realiza una donación. Ayudar al desarrollo del Software Libre también se hace simplemente dando las gracias, ayuda mucho más de lo que os podéis imaginar, recordad la campaña I love Free Software Day 2017 de la Free Software Foundation donde se nos recordaba esta forma tan sencilla de colaborar con el gran proyecto del Software Libre y que en el blog dedicamos un artículo.

Más información: KDE Store

La entrada Iconos futuristas Nebula para tu PC se publicó primero en KDE Blog.

openSUSE 15.4 disponible ce jour sur WSL 2

L’idée n’est pas de faire un tuto WSL 2. On se concentrera uniquement sur le déploiement de openSUSE Leap 15.4 sur WSL 2 (déjà installé). On commencera par visiter MS Store et rechercher openSUSE Leap 15.4. On cliquera sur Get. Le téléchargement se lancera et pour installer openSUSE Leap 15.4, cliquer sur Open pour enclancher …

openSUSE 15.4 disponible ce jour sur WSL 2Read More »

The post openSUSE 15.4 disponible ce jour sur WSL 2 appeared first on Cybersécurité, Linux et Open Source à leur plus haut niveau | Network Users Institute | Rouen - Normandie.

Audio controlled Shelly devices

The idea came from Tina Müller who was giving and awesome demo of the Vosk library. I quickly checked out the Alphacephei pages.

I fundamentally like when a cool library has Python APIs.

Vosk is an offline open source speech recognition toolkit. It enables speech recognition for lots of languages. The vosk models are small (50 Mb) but still provide continuous large vocabulary transcription, zero-latency response with streaming API.

Installing vosk library on my openSUSE Tumbleweed goes like

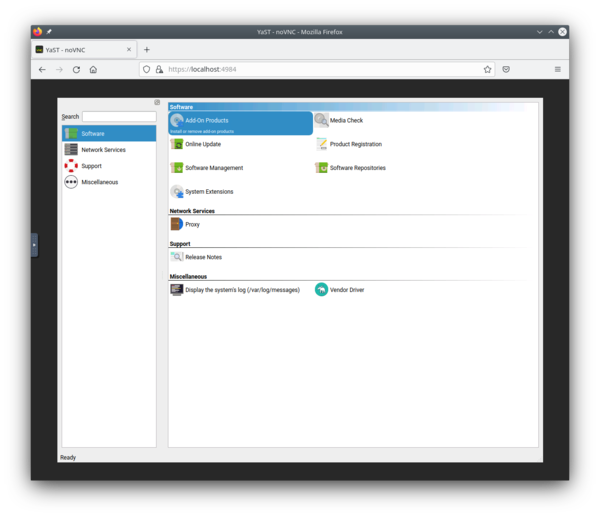

YaST in a YaST-less system

The fifth chapter for 2022 of the regular development reports from the YaST Team is on its way. We are just ironing up some details while we wait for the videos of the recent openSUSE Conference 2022 to be online. But fear not, we will not meanwhile abandon you into boredom. Quite the opposite, we have exciting news to share with you all!

Enjoy YaST Without Installing it

We all know how awesome YaST can be for administering your (open)SUSE system. From managing the

software repositories and the installed software to adjusting the systemd services and sockets. From

creating LVM logical volumes to configuring Kdump (or fadump). From inspecting the systemd journal

to fine-tuning the boot loader. From configuring network interfaces to adjusting the mitigations for

CPU vulnerabilities. From setting the firewall configuration to managing your subscriptions to the

different SUSE products… and so much more!

But all that comes with a pretty obvious price. You must install YaST and all its dependencies in

the system you want to manage. Those dependencies include the Ruby runtime, either ncurses or Qt

(depending if you want the text-based or the fully graphical interface) and some other packages or

libraries depending on what you want to achieve. For example, you need libzypp to install software

or to manage the repositories.

What if you don’t want to pay that price? Well, we have an special offer for you! Now you can use YaST to administer your system without installing YaST or any of its dependencies. Ideal for lovers of minimal systems like the MicroOS variants of SUSE and openSUSE. All you need is a container engine like Docker or Podman… and you are using one anyways if you are using MicroOS, isn’t it?

How does it Work?

Another great news is that there is no black magic involved, just a bit of shell scripting. You can

check the technical details at the yast-in-container

repository. That tool only depends on Podman (or

alternatively Docker) and offers a series of commands that are equivalent to the corresponding

yast and yast2 command. The main difference is that those new commands grab YaST and run it in a

container that will be transparently used to administer the host system. For example, the following

commands would open the corresponding YaST module to manage repositories. The first in text mode and

the second command with the full Qt graphical interface:

$ yast_container repositories

$ yast2_container repositories

As you would expect, if the commands are executed without specifying any argument they will open the corresponding version of the YaST control center, displaying only the modules that are currently expected to work in a container (more about that below).

Let’s imagine a pretty extreme example:

- You start with a minimal system with no YaST, no Ruby, no zypper or libzypp… not even with the

rpmcommand being available! All you have is Podman and internet access. - You can execute

yast_containerand it will download (if needed) and launch your containerized version of YaST, so you can enjoy all the usual YaST features to manage repositories and their GPG keys, to install and uninstall software, etc. - When you are done, you just quit the contanerized YaST and you are back to your minimal system without a trace of YaST or zypper, but with all software packages and repositories configured at your will.

Remote Access Through SSH, X11… or a Web Browser!

You can of course use this nice YaST-in-a-box to manage your local system. If you install

the yast-in-container package in a system with graphical interface you will even get a nice icon

to launch it.

![]()

But what about remote administration? Of course, you can do it in the usual YaST way. That is, using the great text-based interface through SSH or even opening a remote graphical session with X11 or VNC. But those solutions require you to have some specific software installed in the device you are going to use for the remote access. But, if you don’t need to install YaST in the system to be managed, why would you need to install something on the other edge? The good news is that you don’t really need to - you only need a web browser!

Alongside the already mentioned commands to run YaST containerized on text and graphical modes, the

package also includes a third one called yast2_web_container that will run YaST in a web session

that you can later access by simply pointing your browser to the port 4984 of the system to be

managed.

Ok, is not a modern mobile-first web interface but rather the graphical version of YaST running inside a browser window. But that should be enough for many cases. Authentication and certificates can be easily configured to secure that YaST instance.

What can I do?

By now you may be wondering - can this containerized version of YaST do everything a regular

installed YaST can do? The answer is - not yet. As mentioned, the YaST control center in the

container displays only the supported modules. Alternatively you can run yast2_container -l to

list the supported modules.

The good news is that we plan to adapt more modules to be able to work in such an environment. And the even better news is that we expect most of them to be really easy to adapt. Basically all the YaST pieces that are used during a regular installation should be fairly easy to adapt. That includes the Partitioner, boot loader configuration, kdump, CPU mitigations and many more.

On the other hand, we don’t plan to adapt every single YaST module out there. For example, modules to administer services like Samba, an iSCSI target or the DHCP server will likely not be adapted unless we detect a real need for any of them.

Future plans

As mentioned, we are already adapting more YaST components to be able to run containerized. But that’s not the only plan we have to move this nice project forward. We also want to reduce the size of the images downloaded and used by the containers, improve how VNC is used internally to provide the web access, rely on SLE BCI to build the whole system… there is plenty of room to keep having fun!

In addition, we have mentioned the MicroOS variants as possible candidates to make use of a containerized version of YaST. But the transactional nature of such distributions may challenge how some YaST modules work, no matter whether they run containerized or directly in the system. For example, the way to install software packages is completely different. So, in addition to the mentioned improvements to our containerized YaST, we are considering to adapt some parts of YaST as a whole to better handle the administration of transactional systems.

And, of course, we will keep you updated on all the steps through our usual channels. So stay tuned!

Flatpak Brand Refresh

Flatpak has been at the center of the recent app renaissance, but its visual identity has remained fairly stale.

Without diverging too much from the main elements of its visual identity we’ve made it more contemporary. The logo in particular has been simplified to work in all of the size scenarios and visual complexity contexts.

There’s definitely a few spots where the rebrand has yet to propagate to, so please refer to the guidelines if you spot and old coat of paint.

If you’re giving a talk on Flatpak, feel free to make use of the LibreOffice Impress Template.

Actualización de junio del 2022 de KDE Frameworks

Finalizamos con el segundo trimestre del año y siguen las entradas recurrentes de las actualizaciones mensuales de rigor que demuestra que los desarrolladores de KDE no dejan de trabajar en sus librerías. Así que se congratulan en anunciar la actualización de junio del 2022 de KDE Frameworks. Con esta se llega a la versión 5.95, un suma y sigue de compromiso y constancia que no parece que tenga un final cercano, y que ofrece una novedad, como mínimo, controvertida.

Actualización de junio del 2022 de KDE Frameworks

Actualización de junio del 2022 de KDE Frameworks

A pesar de que para los usuarios corrientes esta noticia sea algo confusa ya que no se trata de realzar una nueva aplicación ni de una nueva gran funcionalidad del escritorio, el desarrollo de KDE Frameworks tiene repercusiones directas en él a medio y largo plazo.

La razón de esta afirmación es que KDE Frameworks es básicamente la base de trabajo de los desarrolladores para realizar sus aplicaciones, es como el papel y las herramientas de dibujo para un artista: cuanto mejor sea el papel y mejores pinceles tenga, la creación de una artista será mejor.

De esta forma, las mejoras en KDE Frameworks facilitan el desarrollo del Software de la Comunidad KDE, haciendo que su funcionamiento, su estabilidad y su integración sea la mejor posible.

El sábado 11 de junio de 2022 ha sido lanzado KDE Frameworks 5.95, la nueva revisión del entorno de programación sobre el que se asienta Plasma 5, el escritorio GNU/Linux de la Comunidad KDE, y las aplicaciones que se crean con para él.

Más información: KDE

La constancia del equipo de desarrollo de la Comunidad KDE

Hay que recordar que los desarrolladores de KDE decidieron lanzar actualizaciones mensuales de este proyecto y lo están cumpliendo con puntualmente. La idea es ofrecer pocas pero consolidadas novedades, a la vez que se mantiene el proyecto evolucionando y siempre adaptándose al vertiginoso mundo del Software Libre.

Una gran noticia para la Comunidad KDE que demuestra la evolución continua del proyecto que continua ganando prestigio en el mundo de los entornos de trabajo Libres.

¿Qué es KDE Frameworks?

Para los que no lo sepan, KDE Frameworks añade más de 70 librerías a Qt que proporcionan una gran variedad de funcionalidades necesarias y comunes, precisadas por los desarrolladores, testeadas por aplicaciones específicas y publicadas bajo licencias flexibles. Como he comentado, este entorno de programación es la base para el desarrollo tanto de las nuevas aplicaciones KDE y del escritorio Plasma 5.

Aquí podéis encontrar un listado con todos estos frameworks y la serie de artículos que dedico a KDE Frameworks en el blog,

Recuerda que puedes ver una introducción a Frameworks 5.0 en su anuncio de lanzamiento.

La entrada Actualización de junio del 2022 de KDE Frameworks se publicó primero en KDE Blog.

openSUSE Leap 15.4 cool packages available!

Have you installed openSUSE Leap 15.4? And now what to install? What about proprietary codecs? And the multimedia codecs? It took a while but it’s over! The Cool Package is a process that installs some software necessary for the day to day of a SUSEIRO and solves all dependency problems. The Cool Pack provides:

- Thunderbird

- Codecs

- VLC

- KDEnlive

- DVDAuthor

- MPV

- ffmpeg

- Lame

- E outros…

Then the 1-click Install button. to solve these issues as this button installs the first important software for daily task such as: Thunderbird email client, VLC, MPV, proprietary codecs and video editors. Any questions, criticism and suggestions at cabelo@opensuse.org

openSUSE Leap 15.4 cool packages disponível!

Instalou o openSUSE Leap 15.4? E agora o que instalar? E os codecs proprietários ? E os codecs multimídia? Demorou mas foi concluído! O Cool Package é um processo que instala alguns software necessários para a dia a dia de um SUSEIRO e resolver todas as questões de dependências. O Cool Package disponibiliza:

- Thunderbird

- Codecs

- VLC

- KDEnlive

- DVDAuthor

- MPV

- ffmpeg

- Lame

- E outros…

A seguir o botão 1-click Install. que resolver estes questionamentos, pois este botão instala os primeiros softwares principais para a tarefa do dia a dia como: o cliente de email Thunderbird, VLC, MPV, Codecs proprietários e editores de vídeos. Qualquer dúvida, críticas e sugestões em cabelo@opensuse.org

Recordatorio: presenta tu charla para Akademy 2022 de Barcelona

Este año, a diferencias de las ediciones anteriores, se va a celebrar de forma presencial, concretamente en Barcelona del 1 al 7 de octubre. Es por ello que es el momento de animaros a participar de forma activa os hago eun recordatorio: presenta tu charla para Akademy 2022 y muestra al mundo tu implicación con el Software Libre.

Recordatorio: presenta tu charla para Akademy 2022 de Barcelona

A pesar de todas las restricciones para vernos que tenemos debido a la pandemia que ya dura un año, los eventos comunitarios no se han detenido.

El pasado 9 de febrero compartí con vosotros que este año Akademy 2022 se realizaría en Barcelona del 1 al 7 de octubre, en una edición que retorna con el formato del presencial que se perdió en el 2020

Siguiendo el esquema habitual, las charlas se realizarán el sábado 1 y el domingo 2, dejando el resto de días para el trabajo en pequeños grupos en sala más reservadas pero no privadas, es decir, que no están cerradas sino que todo el que quiera aportar algo está invitado.

Como se ha comentado en anteriores ocasiones, uno de los objetivos de Akademy es aprender y enseñar nuevos conocimientos y compartir entre nosotros la pasión de lo que se hace en KDE.

Para compartir ideas, experiencias o momentos, se reservan talleres específicos en la sede (o se aprovechan los corrillos en los pasillos, las cenas o los momentos de barra), pero para enseñar y compartir detalles técnicos se utilizan las charlas.

Si crees que tienes algo importante que presentar, por favor házselo saber a la organización. Y si crees que alguien debería presentar su ponencia, no dejes de animarlo para que lo haga. Todas las contribuciones son útiles y, si necesitas, inspiración:

- KDE en acción: casos de uso de la tecnología KDE en la vida real; ya sea en dispositivos móviles, implementaciones de escritorio, etc.

- Visión general de lo que está ocurriendo en las distintas áreas de la comunidad KDE.

- Colaboración entre KDE y otros proyectos de Software Libre.

- Publicación, empaquetado y distribución de software por parte de KDE.

- Aumentar nuestro alcance a través de esfuerzos como la accesibilidad, la promoción, la traducción y la localización.

- Mejora de nuestra gobernanza y procesos, construcción de la comunidad.

- Temas relacionados con los objetivos de KDE.

- Innovaciones y mejores prácticas en las bibliotecas y tecnologías utilizadas por el software de KDE, por ejemplo, C++/Qt/Python/KDE Frameworks/etc. o que puedan ser interesantes para su uso futuro, por ejemplo, Rust/C++20, etc.

Para más detalles, mira las líneas generales del Call for Papers. Tienes de plazo para enviar tu propuesta hasta el MAÑANA DOMINGO 12 de junio 23:59:59 CEST.

¿Qué es Akademy?

Para los que no lo sepan, Akademy es el evento de la Comunidad KDE que aúna en una gran conferencia todo tipo de simpatizantes de KDE como desarrolladores, diseñadores, usuarios, traductores, promotores, ideólogos, etc. Allí se reunirán a lo largo de una semana para compartir charlas, cenas, ponencias, talleres y, en definitiva, para trabajar juntos.

Es una gran semana que sirve para unir más fuerte los lazos que unen nuestra Comunidad, así como para crear nuevos que se mantendran gracias a las listas de correo, canales irc o Sprints.

Hay que recordar que en España tenemos gran tradición en la celebración de Akademy ya que en 2005 se celebró en Málaga , en 2011 en Gran Canaria, en 2013 en Bilbao, en 2015 en A Coruña y en 2017 en Almería, todos esos años junto con Akademy-es (como este año), y que fue un gran éxito tanto de asistentes, como de ponencias o de resultados. Así que no tienes excusa para asistir ya que por el «precio» de uno este año tienes dos grandísimos eventos a tu alcance.

La entrada Recordatorio: presenta tu charla para Akademy 2022 de Barcelona se publicó primero en KDE Blog.

Member

Member CzP

CzP