Sliding Images Puzzle – Plasmoides de KDE (179)

Seguimos con los plasmoides juguetones que iniciamos con Sliding Numbers Puzzle. Hoy os presento Sliding Images Puzzle, un widget que pretende ser otro pasatiempo para esos momentos tontos que siempre no encontramos a lo largo del día, aunque en esta ocasión mediante imágenes.

Sliding Images Puzzle – Plasmoides de KDE (179)

Aunque suelo tener siempre mil cosas que hacer en mi día a día, nunca está de más tener alguna cosa a mano para desconectar aunque sean solo unos minutos.

Esta es la idea de Sliding Images Puzzle, un simple rompecabezas de fichas deslizantes, creado por The Vlad Soft, y que tiene como objetivo reordenar las partes de una imagen para que vuelva a su forma original.

El funcionamiento es muy simple: Sliding Images Puzzle tomará una imagen al azar de un directorio dado, o utilizará una de las 15 imágenes incluidas, y creará un puzzle deslizante.

Hay que tener en cuenta que, dependiendo de las imágenes utilizadas y del tamaño del puzzle (desde negros de 2×2 hasta bloques de 9×9), esto puede ser muy desafiante.

Y como siempre digo, si os gusta el plasmoide podéis “pagarlo” de muchas formas en la nueva página de KDE Store, que estoy seguro que el desarrollador lo agradecerá: puntúale positivamente, hazle un comentario en la página o realiza una donación. Ayudar al desarrollo del Software Libre también se hace simplemente dando las gracias, ayuda mucho más de lo que os podéis imaginar, recordad la campaña I love Free Software Day de la Free Software Foundation donde se nos recordaba esta forma tan sencilla de colaborar con el gran proyecto del Software Libre y que en el blog dedicamos un artículo.

¿Qué son los plasmoides?

Para los no iniciados en el blog, quizás la palabra plasmoide le suene un poco rara pero no es mas que el nombre que reciben los widgets para el escritorio Plasma de KDE.

En otras palabras, los plasmoides no son más que pequeñas aplicaciones que puestas sobre el escritorio o sobre una de las barras de tareas del mismo aumentan las funcionalidades del mismo o simplemente lo decoran.

A tester openSUSE Leap 15.3 Release Candidate sans modération

Le projet openSUSE et sa communauté, les contributeurs et les ingénieurs de publication sont entrés dans la phase Release Candidate pour la prochaine version openSUSE Leap 15.3 aujourd’hui après la publication d’un instantané, qui transforme la version à une nouvelle phase. Le RC signale le gel du package pour le logiciel qui sera intégré à […]

The post A tester openSUSE Leap 15.3 Release Candidate sans modération appeared first on Cybersécurité, Linux et Open Source à leur plus haut niveau | Network Users Institute | Rouen - Normandie.

Publicada la Release Candidate de #openSUSE Leap 15.3

El desarrollo de la próxima openSUSE Leap 15.3 no para y ya se ha publicado la RC para probar y testear

El proyecto de openSUSE y su comunidad de colaboradores e ingeniería de SUSE han publicado la versión RC o “Release Candidate” de su distribución de GNU/Linux openSUSE Leap 15.3.

Esta versión RC marca “el congelamiento” de los paquetes de la distribución, lo que quiere decir que ya no se admitirán nuevas versiones, y solo parches de seguridad imprescindibles para asegurar la estabilidad de la distribución de GNU/Linux utilizada en servidores, equipos personales, virtualización o contenedores.

openSUSE Leap ofrece una clara ventaja cuando se trabaja con servidores porque ofrece al menos 18 meses de actualizaciones y soporte para cada versión mayor (en este caso la 15)

Incluso puede que la versión 15 se extienda hasta la versión 15.5 (service pack 5 de la serie 15) lo que extendería el mantenimiento y soporte oficial hasta que haya un sucesor.

Por si no lo sabes, desde esta 15.3 openSUSE Leap utilizará los mismos binarios que SUSE Linux Enterprise 15.3, por lo que prácticamente serán idénticas, excepto algunos paquetes menores de configuración y “branding”.

Los entornos de escritorio incluirán la versión de soporte extendido 5.18 de Plasma de la comunidad KDE. Gnome 3.34 y Xfce 4.16. Los paquetes de software relacionados con la inteligencia artificial y “machine learning” también estarán disponibles desde los repositorios.

Más información de los paquetes que se pueden encontrar disponibles para openSUSE Leap 15.3 en la Wiki.

Si ya estás utilizando la versión Beta y quieres actualizar a esta RC para seguir testeando, se recomienda actualizar mediante el comando en la terminal “zypper dup” hasta actualizar a la versión final cuando sea publicada.

Durante el proceso de desarrollo de la distro se utiliza el modelo “rolling release” similar a Tumbleweed para actualizar entre las distintas versiones de desarrollo.

Al publicarse la versión final definitiva (que se espera que sea el 2 de junio de 2021) ya se deberían instalar parches y actualizaciones del modo normal.

Los hitos principales de este lanzamiento

- 14 mayo 14 – fin de aceptación de traducciones

- 21 mayo – Gold Master

- 2 junio – Disponibilidad pública de la publicación definitiva

- 2 junio – Comienzo de la encuesta de satisfacción

- 16 junio – Recopilación de la encuesta

Quienes actualicen a openSUSE Leap 15.3 se recomienda que lo hagan desde openSUSE Leap 15.2. Si estás usando una versión anterior, se recomienda primero actualizar a 15.2 y después ya a la 15.3.

Más info en el anuncio oficial:

XV edición del Concurso Universitario en Mancomún Podcast

Hace un tiempo hablé de este concurso pero me apetece mucho seguir promocionándolo ya que creo que el papel de la Universidad y el mundo educativo en general es muy importante para la difusión del Software Libre. Y es que Mancomún Podcast promociona el XV edición del Concurso Universitario en uno de sus episodios. lo cual me da pie para darle aún más eco.

XV edición del Concurso Universitario en Mancomún Podcast

Uno de los podcast que más me gustan y que suelen durar poco tiempo en mi lista de reproducción es Mancomún Podcast. Sus audios en castellano o en gallego suelen ser cortor pero intensos, y la voz de sus presentadores habituales, Jorge Lama y Brais Arias (miembro de KDE España) me producen paz y sosiego (algo que últimamente necesito como el agua).

En esta ocasión me complace compartir el dedicado al XV edición del Concurso Universitario, y que la gente de Mancomún presentan así:

Desde el año 2006, viene organizándose el Concurso Universitario de Software Libre. Un concurso de desarrollo de software, hardware y documentación técnica libre en el que pueden participar estudiantes universitarios (de grado, master y doctorado), estudiantes de ciclos de grado medio y superior, así como estudiantes de bachillerato; todos ellos incluidos en el sistema educativo estatal español.

Hoy charlamos con Luis Galocha y Pablo Castro, para saber un poco más sobre este concurso.

Más información: Mancomún Podcast

Fases del concurso

Y ya que estamos, si estás interesado en participar es importante tener claros los plazos temporales de sus fases:

- Fase de inscripción: hasta el 21 de junio de 2021

- Fase de desarrollo: desde que se confirma la participación en el Concurso hasta se inicie el proceso de evaluación de los proyectos.

- Fase de evaluación: desde el 1 de septiembre hasta el 15 de septiembre de 2021

- Fase Final: septiembre de 2021

Estas fechas están sujetas a posibles cambios que serán anunciados con suficiente antelación en el calendario de la web.

Más información: CUSL

Kubic with Kubernetes 1.21.0 released

Announcement

The Kubic Project is proud to announce that Snapshot 20210426 has been released containing Kubernetes 1.21.0.

Release Notes are avaialble HERE.

Upgrade Steps

All newly deployed Kubic clusters will automatically be Kubernetes 1.21.0 from this point.

For existing clusters, please follow our new documentation our wiki HERE

Thanks and have a lot of fun!

The Kubic Team

Новый репозиторий для openSUSE

Я всё таки собрался с силами и освоил Open Build Service (OBS), на котором собираются сторонние пакеты для openSUSE (и не только). Необходимость в этом была у меня давно, особенно в свете того, что мой предыдущий репозиторий для Rosa Fresh стремительно терял актуальность вместе с актуальностью самого дистрибутива. Пришло время перенести наработки в новый «домашний» репозиторий для openSUSE. С этой системой я уже давно на «ты». Я начал пользоваться ею с самых первых версий, когда Novell переименовала SUSE в openSUSE в 2006 году. Версиями 10.3-13.1 я пользовался непостоянно, меняя их время от времени на что-то ещё, начиная с 13.1 openSUSE стояла у меня второй системой, а с 15.1— первой. Пока полёт нормальный).

Мой новый репозиторий живёт по следующему адресу:

https://download.opensuse.org/repositories/home:/linuxphoto

Пока что там немного ПО, но уже есть кое-что интересное! Я начал со сборки тем оформления для KDE Plasma 5. На данный момент для версий openSUSE Leap 15.2 и 15.3 собраны:

1. KDE2 Decoration. Это порт классической темы из KDE2 для современного компонента KDecoration2, используемого в Kwin5.

2. Breeze Enhanced. Это форк темы Breeze для декораций окон. Здесь можно настраивать очень много параметров, включая прозрачность заголовка. По это причине Breeze Enhanced хорошо сочетается с полупрозрачными темами Kvantum: вместе с эффектом Blur можно делать полностью «стеклянные» окна.

Первая из двух картинок моя, вторая — из Интернета (я сейчас под ВМ, так что прозрачность толком не показать). Тут нужно заметить, что Breeze Enhanced имеет изъян в виде «треугольников» в местах скругления окон. Это особенность данной темы.

3. Hello Decoration. Это ещё одна тема в стиле macOS. Здесь нет поддержки прозрачности, зато в остальном исполнение просто великолепное! Тема поставляется только для Kwin (не для виджетов Qt5), но зато тут в комплекте идут шейдеры для скругления окон.

4. Skulpture-Qt5. Это очень красивый и незаслуженно забытый стиль оформления для Qt4/5. Изначально в нём была также и тема декорации окон, и развитый конфигуратор, и даже пакет для openSUSE 12. Но теперь всё это изрядно поросло мхом времени. К счастью, автор Skulpture успел портировать этот стиль на Qt5, и именно этот порт я и опакетил.

5. Styleproject-Qt5. На мой взгляд, это самый развитый, сложный и интересный стиль для Qt4/5. Достаточно сказать, что с его помощью в KDE4 какое-то время назад были реализованы Client-Side Decorations (CSD), текстуры, имитировавшие дерево и металл, и многое другое. В моём пакете присутствует версия только версия для Qt5, хотя в теории можно было бы собрать и для Qt4 тоже (разве что в 15.3 это сделать уже сложнее). На снимке ниже показан файловый менеджер KDFM в оформлении Styleproject.

6. LightlyShaders. Как несложно догадаться, это ещё одна реализация Shape Corners, т.е. по сути клон того самого эффекта, который уже и так есть в составе Hello. Их можно держать в системе рядом, они друг друг не мещают. Разница в том, что LightlyShaders развиваются и нормально работают с Qt 5.15 (актуально, если вы захотите обновить Plasma в Leap), а Hello Shaders не развиваются и с новой Qt не собираются. Само по себе, скругление окон выглядит волшебно!

Пока это всё. В ближайших планах у меня перетащить в openSUSE программу для растягивания изображений без потерь (почти). Это Waifu2x-cpp и графический интерфейс к ней. Не переключайтесь))

packagesの説明文書を訳しつつ、使えるものを探してみました(S編)

前回は T でしたが、今回は S です。

パッケージ名 scout

バージョン scout-0.2.4+20210325.6c2d9f3-1.1.noarch

動作 △

詳細

コマンドが見つからない場合、パッケージ内にあれば、そのパッケージを表示してくれるツールです。たとえば、

> scout bin sdl-config リポジトリ | パッケージ | パス | バイナリ ----------------------------------+--------------+----------+------------ zypp (openSUSE-20210325-0) | libSDL-devel | /usr/bin | sdl-config zypp (download.opensuse.org-oss) | libSDL-devel | /usr/bin | sdl-config

というような感じになります。

ただ、日本語で表示するとカラムがずれてしまうこと、マニュアルに書いた例題が、上記以外では動作しないこと(python のエラーになります)があるので、使えるかどうかは微妙なところです。

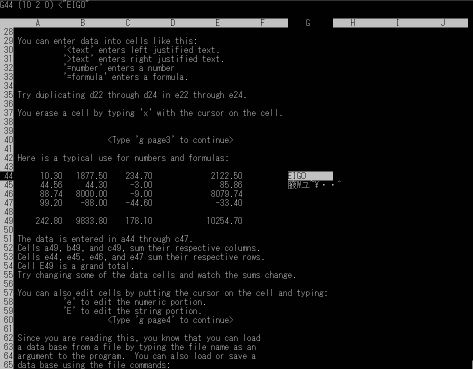

パッケージ名 sc

バージョン sc-7.16-13.26.x86_64

動作 ◯

詳細

コンソールで動くスプレッドシートです。但しちょっとくせがあります。文字はそのまま入力できず、必ずプレフィックスをつける必要があります。例えば、数字や数式を入力する際には、まず = キーを押してから、入力したい文字列を入れます。

文字列も入りますが、日本語文字列は、UTF-8環境では入りませんでした。

カーソル移動は矢印キーのほかに、h、j、k、l の vi 風キーバインドでも使えます。

関数は @sum とか @lookup とか、@logとか、最低限のものは揃っているようです。

sc は、大昔のPC を知っている人ならば、 VisiCalc だと思えば感覚が掴めるかと思います。

パッケージ名 socat

バージョン socat-1.7.4.1-1.4.x86_64

動作

詳細

種々のソケットによる通信を中継してくれるツールです。IPv6 にも対応し、種々のネットワークオプションや細かな制御のためのオプションも用意されています。

一番簡単な使い方としては、ファイアウォールの内側にあるサーバに対して、入口のサーバに socat を設定しておき、socat 経由で接続するというやり方でしょう。あるいは直接ルーティングされていないセグメントへの接続時にも使えます。

たとえば、192.168.x.0 のセグメントから、172.31.y.0 のセグメントにあるサーバを経由し、 172.16.z.0 のセグメントにあるマシンに繋ぐには以下のようにします(ここでは、daytime プロトコルを起動しておいてそこに繋ぎます)。

socat tcp4-listen:8089,reuseaddr,fork tcp:172.16.z.zz:13

結果はこうなります。

% telnet 172.31.y.yy 8089 Trying 172.31.y.yy... Connected to susedev. Escape character is '^]'. 28 APR 2021 18:00:15 JST Connection closed by foreign host.

このようにすることで、2段階のログインをしなくとも172.16.z.0 のセグメントにあるマシンに接続することが出来ます。

openSUSE Leap 15.3 Enters Release Candidate Phase

The openSUSE Project and its community, contributors and release engineers have entered the Release Candidate phase for the upcoming openSUSE Leap 15.3 version today after a snapshot was released, which transitions the release to a new phase.

The RC signals the package freeze for software that will make it into the distribution, which is used on server, workstation, desktop and for virtualization and container use.

openSUSE Leap offers a clear advantage for servers by providing at least 18 months of updates for each release. There is a projection as of April 2021 that Leap 15 will extend to Leap 15.5. Leap Major Release (15.x) extends maintenance and support until a successor. At present, a successor has not been declared; Leap 15’s lifecycle fully aligns with SUSE Linux Enterprise and uses the source code and Leap is built with the exact same binary packages..

Desktop environments for the release include KDE’s Long-Term-Support version of Plasma 5.18, GNOME 3.34 and Xfce 4.16. Packages for artificial Intelligence and Machine Learning are available for data scientists who use the release. A list of some of the packages in openSUSE Leap 15.3 can be found on the Wiki.

Leap release manager Lubos Kocman recommends Beta and RC testers use the “zypper dup” command in the terminal when upgrading to the General Availability (GA) once it’s released.

During the development stage of Leap versions, contributors, packagers and the release team use a rolling development method that are categorized into phases rather than a single milestone release; snapshots are released with minor version software updates once passing automated testing until the final release of the Gold Master (GM). At that point, the GM becomes available to the public (GA expected on June 2) and the distribution shifts from a rolling development method into a supported release where it receives updates until its End of Life (EOL).

Kocman listed the following important dates related to the release:

- May 14 - Translation deadline

- May 21 - Gold Master

- June 2 - Public Availability of the Release (5 to 10 days after GM)

- June 2 - Start of Release retrospective survey

- June 16 - Collect feedback from the retrospective

Users upgrading to openSUSE Leap 15.3 need to be aware that upgrading directly from versions before openSUSE Leap 15.2 is not recommended. Due to the upgrade path, it is highly recommended to upgrade to Leap 15.2 before upgrading to Leap 15.3.

The community is supportive and engages with people who use older versions of Leap through community channels like the mailing lists, Matrix, Discord, Telegram, and Facebook.

Los números del blog

Cumplir 10 años en línea me ha servido como excusa para compartir los datos detrás del blog

Ayer mismo publicaba la entrada que celebraba los 10 años y 1 día del blog. Con esa excusa estuve echando un vistazo a las cifras del blog en este tiempo.

Como ya he dicho no son cifras apabullantes en comparación con otros grandes blogs en español, pero son las mías (y las vuestras, lectores del blog) y me siento orgulloso de ellas.

Quizás no es un artículo que pueda interesar a quienes recaláis por el blog, pero permitidme esta entrada, como recordatorio, y para que dentro de 10 años, la repasemos y hagamos una comparación ¿os interesa?

Desde el 25 de abril de 2011 en que abrí el blog, en estos 10 años, he publicado un total de:

- 1821 entradas o páginas

- 7 se han quedado en el tintero de borradores

- 5 en la papelera

Ha recibido un total de 3.635.000 visitas de un total de 2.364.700 visitantes únicos que han dejado un total de 12.800 comentarios (entre los que se encuentran los mios, que trato de contestar a todos)

El pico de visitas fue en noviembre de 2016 que alcanzó un total acumulado ese mes de 61.000 visitas el blog. Pero a partir de ahí fue bajando un poco cada vez, manteniéndose en las 27.000 visitas de media al mes.

El 18 de diciembre de 2014 el blog tiene el record de visitas con un total de 18.105. No recuerdo cual fue el post al que acudieron…

Los 5 artículos que más visitas han tenido en estos años son:

- Las mejores distribuciones de linux para 2016 con 276.966 visitas

- Las 11 mejores distribuciones de linux para 2015 con 178.736 visitas

- Las 7 mejores distribuciones para el 2013 con 173.931 visitas

- Las 7 mejores distribuciones para el 2014 con 160.097 visitas

- Las mejores distribuciones de GNU/Linux para el 2012 con 138.884 visitas

Una serie de artículos anuales que dejé de hacer, porque era algo que se podía leer en muchos otros sitios y con más detalle.

Aunque como se ve es algo que se consultaba mucho y tenía mucha demanda por la gente que tiene curiosidad por esto de GNU/Linux.

Por visitas acumuladas de países tenemos los siguientes:

- España con 1.308.694 visitas

- México con 584.708 visitas

- Argentina con 332.389 visitas

- Colombia on 286.034 visitas

- Chile con 193.552 visitas

Y como curiosidad en los últimos 5 países en números de visitas del blog nos encontramos, todos ellos con una única visita:

- San Cristóbal y Nieves (¿?)

- Malaui

- Groelandia

- Montserrat (¿?)

- Bermudas

Las formas en las que encuentran el blog, en gran mayoría (2.400.000) es a través de buscadores, siendo la gran G el buscador mayoritario.

Después Menéame con 25.000 resultados, Twitter con 24.000 y Facebook con 16.000. A pesar de que este blog no tiene cuenta en ninguna de esos sitios.

Y a grandes rasgos, estas son algunas de las interioridades de las cifras del blog. Por si sentíais curiosidad…

Convierte de LibreOffice a pdf – Service menu para KDE (18)

Hoy os presento el Service menu para KDE número 18 de esta serie y que puede ser bastante útil ya que convierte de LibreOffice a pdf de forma directa, sin necesidad de abrir el documento. Algo útil si realmente solo quieres hacer eso.

Convierte de LibreOffice a pdf – Service menu para KDE (18)

La idea es sencilla: botón derecho sobre un archivo reconocido por LibreOffice y «expórtalo como» pdf, con lo que nos ahorramos el hecho de abrir una aplicación pesada por la cantidad de funcionalidades que ofrece y que se suele realizar bastantes veces a lo largo del día, al menos en entornos ofimáticos, empresariales y educativos.

Export Libreoffice and Office documents to PDF, que es como se llama realmente el servicio, es una creación de Alex-l y soporta los siguientes tipos de archivos: .odt, .ods, .odp, .doc, .xls, .ppt, .docx, .xlsx, .pptx y, recientemente, añadidos también los .txt.

Uno de esos servicios complentarios para Dolphin, el explorador de archivos del escritorio Plasma de la Comunidad KDE que seguro que nos ahorrra una buena cantidad de tiempo.

Más información: KDE Store

¿Qué son los Dolphin Service Menu?

La personalización de KDE y Plasma está más que demostrada y prueba de ello son los Dolphin Service Menu, que no son más que la posibilidad de disponer un menú auxiliar en el gestor de archivos Dophin o en Konqueror que se activa con el botón derecho del ratón.

Con ellos tendremos nuevas acciones como:

- Accesos directos a los servicios de Dropbox.

- Accesos directos a las acciones de 7zG.

- Realizar acciones como root automáticamente.

- Enviar un adjunto con el Thunderbird

Y muchos más como hemos explicado en varias ocasiones en el blog. Puedes encontrar estos servicios se pueden encontrar en la sección Dolphin Service Menu en la Store de KDE y en esta categoría de este humilde blog, que poco a poco va creciendo para mostrar lo mucho que se puede personalizar el entorno de trabajo Plasma de KDE.

Member

Member baltolkien

baltolkien